RED DE COMPUTADORAS

Una red de computadoras (también

llamada red de ordenadores o red

informática) es un conjunto equipos

(computadoras y dispositivos),

conectados por medio de cables,

señales, ondas o cualquier otro

método de transporte de datos, para

compartir información (archivos),

recursos (discos, impresoras,

programas, etc.) y servicios (acceso

a una base de datos, Internet, correo

electrónico, chat, juegos, etc.). A

cada una de las computadoras

conectadas a la red se le denomina

un nodo.

OBJETIVOS

El objetivo básico de una red de computadoras es enlazar dos o más dispositivos para que exista comunicación entre ellos o para compartir información, es decir, hacer que todos los programas, datos y equipos estén disponibles para cualquiera de la red que lo solicite, sin importar la localización del sistema y del usuario.

El objetivo básico de una red de computadoras es enlazar dos o más dispositivos para que exista comunicación entre ellos o para compartir información, es decir, hacer que todos los programas, datos y equipos estén disponibles para cualquiera de la red que lo solicite, sin importar la localización del sistema y del usuario.

1. Compartir programas y archivos

2. Compartir recursos de Red

3. Expansión económica de la Organización

4. Proporcionar una alta fiabilidad

5. Aumentar la velocidad de transmisión de los datos

VENTAJAS Y DESVENTAJAS

VENTAJAS

* Permite compartir el hardware.

* Permite compartir programas y datos.

* Compartir archivos y recursos informáticos como el almacenamiento impresoras etc.

* Compartir Internet.

* Comunicación de todo tipo entre las computadoras.

* Crear un red de computadora es muy barato.

* Comunicación rápida y eficiente.

DESVENTAJAS

* La privacidad de la información.

* La seguridad de la información.

* La instalación de la información.

* La instalación puede ser costosa.

* El desarrollo de las redes de la computadora es costoso.

* La inseguridad en las redes.

* Las computadoras deben poseer una gran capacidad de memoria si se requiere acceso rápido.

ELEMENTOS DE UNA RED

SERVIDOR

Un servidor es un ordenador u otro tipo de equipo informático encargado de suministrar información a una serie de clientes, que pueden ser tanto personas como otros dispositivos conectados a él. La información que puede transmitir es múltiple y variada: desde archivos de texto, imagen o vídeo y hasta programas informáticos, bases de datos, etc.

MEDIO

Son de distintos entornos físicos a través de los cuales pasan las transmisiones.

CABLE: Cable de conexión también llamado cable de red, se usa en redes de computadoras o sistemas informáticos o electrónicos para conectar un dispositivo electrónico con otro.Esta compuesto por cobre y cubierto de plástico. El cable de red también es conocido principalmente por los instaladores como chicote o latiguillo. Los instaladores denominan chicotes a los cables de red usados para conectar al usuario final o para conectar equipos dentro del panel de conexiones.

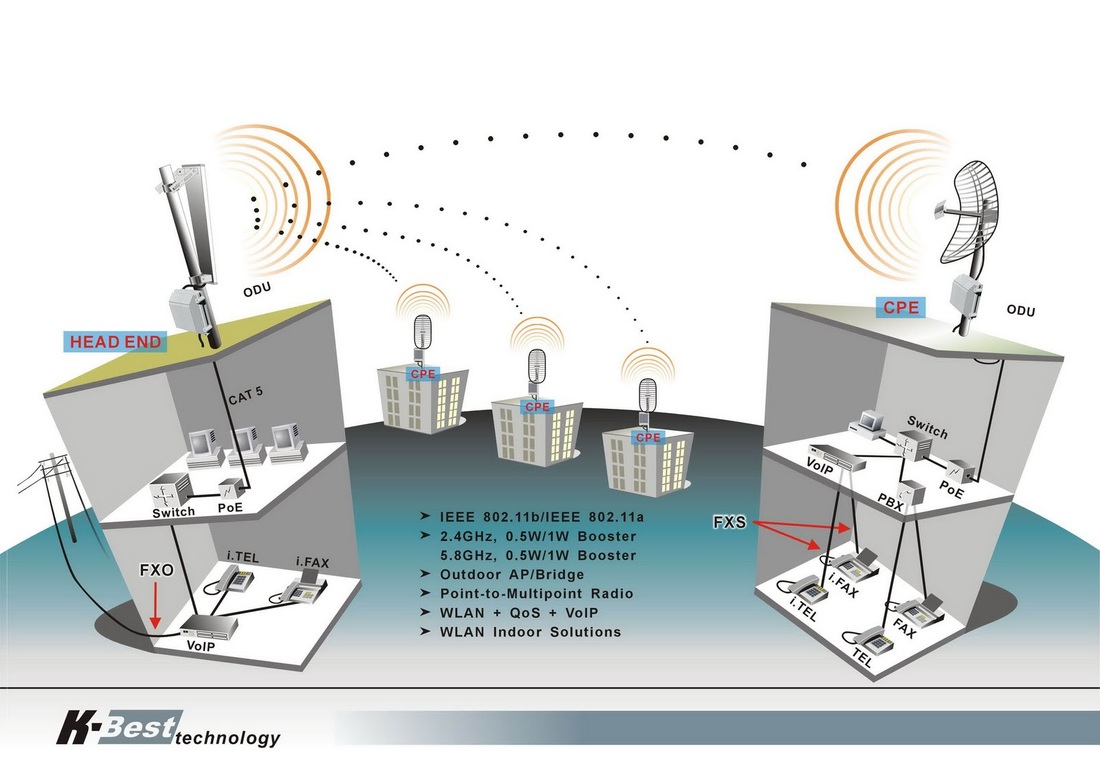

CABLE: Cable de conexión también llamado cable de red, se usa en redes de computadoras o sistemas informáticos o electrónicos para conectar un dispositivo electrónico con otro.Esta compuesto por cobre y cubierto de plástico. El cable de red también es conocido principalmente por los instaladores como chicote o latiguillo. Los instaladores denominan chicotes a los cables de red usados para conectar al usuario final o para conectar equipos dentro del panel de conexiones. ANTENA SATELITAL: Internet satélite o conexión a Internet vía satélite es un método de conexión a Internet utilizando como medio de enlace un satélite. Es un sistema recomendable de acceso en aquellos lugares donde no llega el cable o la telefonía, como zonas rurales o alejadas. En una ciudad constituye un sistema alternativo y algo costoso los usuales, para evitar la saturación de las líneas convencionales y un ancho de banda limitado.

ANTENA SATELITAL: Internet satélite o conexión a Internet vía satélite es un método de conexión a Internet utilizando como medio de enlace un satélite. Es un sistema recomendable de acceso en aquellos lugares donde no llega el cable o la telefonía, como zonas rurales o alejadas. En una ciudad constituye un sistema alternativo y algo costoso los usuales, para evitar la saturación de las líneas convencionales y un ancho de banda limitado. FIBRA ÓPTICA: Las redes de fibra óptica se emplean en telecomunicación y redes de comunicaciones o redes de computadoras. En las redes de comunicaciones por fibra óptica se emplean sistemas de emisión láser. Las ondas de luz tienen una frecuencia alta y la capacidad de una señal para transportar información aumenta con la frecuencia.

FIBRA ÓPTICA: Las redes de fibra óptica se emplean en telecomunicación y redes de comunicaciones o redes de computadoras. En las redes de comunicaciones por fibra óptica se emplean sistemas de emisión láser. Las ondas de luz tienen una frecuencia alta y la capacidad de una señal para transportar información aumenta con la frecuencia.

NODOS O TERMINALES

Un nodo, en informática, es un componente que forma parte de

una red. En otras palabras, tanto

si se trata de Internet como de Internet (utilizada en ámbitos cerrados, con

acceso limitado a los usuarios autorizados), cada servidor u ordenador

constituye un nodo y se encuentra conectado a otro u otros nodos.

La programación informática considera que un nodo es cada

uno de los elementos de

una lista enlazada, un árbol o un grafo en una estructura de datos. Cada nodo

tiene sus propias características y cuenta con varios campos; al menos uno de

éstos debe funcionar como punto de referencia para otro nodo.

SW O CONCENTRADOR

Un concentrador es un elemento de hardware que permite concentrar el tráfico de red que proviene de múltiples y regenerar la señal. El concentrador es una entidad que cuenta con determinada cantidad de puertos (posee tantos puertos como equipos a conectar entre sí, generalmente 4, 8, 16 o 32). Su único objetivo es recuperar los datos binarios que ingresan a un puerto y enviarlos a los demás puertos. Al igual que un repetidor, el concentrador funciona en el nivel 1 del modelo OSI. Es por ello que a veces se le denomina repetidor multipuertos.

SOFTWARE

El software son las instrucciones para comunicarse con el ordenador y que hacen posible su uso. Resumiendo, el software en informática son los programas. Tenemos diferentes tipos de software, en función de su uso o de su precio, luego veremos los tipos de software que existen. Las aplicaciones y las App en los celulares o móviles son software.

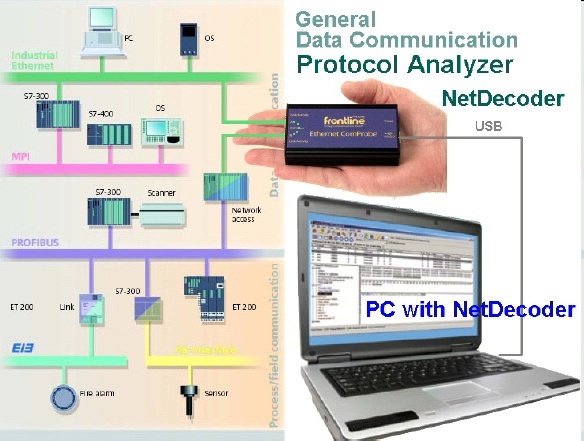

PROTOCOLO: Conjunto de normas standard que especifican el método para enviar y recibir datos entre varios ordenadores. Es una convención que controla o permite la conexión, comunicación, y transferencia de datos entre dos puntos finales.

SISTEMA OPERATIVO: El conjunto de programas informáticos que

permite la administración eficaz de los recursos de una computadora es conocido

como sistema operativo o software de sistema. Estos programas comienzan a

trabajar apenas se enciende el equipo, ya que gestionan el hardware desde los niveles más

básicos y permiten además la interacción con el usuario.

SISTEMA OPERATIVO: El conjunto de programas informáticos que

permite la administración eficaz de los recursos de una computadora es conocido

como sistema operativo o software de sistema. Estos programas comienzan a

trabajar apenas se enciende el equipo, ya que gestionan el hardware desde los niveles más

básicos y permiten además la interacción con el usuario.

RACK

Rack es un término inglés que se emplea para nombrar a

la estructura que

permite sostener o albergar un dispositivo tecnológico. Se trata de un

armazón metálico que, de acuerdo a sus características, sirve para alojar una

computadora, un router u otra clase de equipo.

MODEM

Es un dispositivo que envía una señal portadora mediante otra de entrada llamada señal moduladora, se aplica desde los años 60, principalmente debido a que la transmisión directa de las señales electrónicas inteligibles, a largas distancias, no es eficiente. En muchos módems de Red Informática conmutada da facilidad de respuesta y marcación automática, que les permiten conectarse cuando reciben una llamada de la RTPC (Red Telefónica Pública Conmutada) y proceder a la marcación de cualquier número previamente grabado por el usuario.

Es un dispositivo que envía una señal portadora mediante otra de entrada llamada señal moduladora, se aplica desde los años 60, principalmente debido a que la transmisión directa de las señales electrónicas inteligibles, a largas distancias, no es eficiente. En muchos módems de Red Informática conmutada da facilidad de respuesta y marcación automática, que les permiten conectarse cuando reciben una llamada de la RTPC (Red Telefónica Pública Conmutada) y proceder a la marcación de cualquier número previamente grabado por el usuario.

ROUTER

Un router es un dispositivo de red que se encarga de llevar por la ruta adecuada el tráfico. En tu casa seguramente tendrás uno que es el que te conecta con Internet. Los routers funcionan utilizando direcciones IP para saber a donde tienen que ir los paquetes de datos no como ocurre en los switches. Gracias a estas direcciones, que son únicas para cada máquina, este dispositivo puede conocer por donde debe enviar el paquete.

TIPOS DE REDES

PAN: (Red de área personal), es la red más utilizada en espacios reducidos donde se haga uso de pocos dispositivos cuya distancia entre ellos sean corta. Una de las principales características de esta red es que permite que la comunicación entre los dispositivos sea sencilla, práctica y veloz.

PAN: (Red de área personal), es la red más utilizada en espacios reducidos donde se haga uso de pocos dispositivos cuya distancia entre ellos sean corta. Una de las principales características de esta red es que permite que la comunicación entre los dispositivos sea sencilla, práctica y veloz. LAN: (Red de área local), esta red es comúnmente utilizada en las empresas. Consiste en una red que conecta un grupo de equipos dentro de un área geográfica pequeña, permitiendo un intercambio de datos y recursos entre ellos. Una red de área local puede contener de 100 hasta 1000 usuarios.

LAN: (Red de área local), esta red es comúnmente utilizada en las empresas. Consiste en una red que conecta un grupo de equipos dentro de un área geográfica pequeña, permitiendo un intercambio de datos y recursos entre ellos. Una red de área local puede contener de 100 hasta 1000 usuarios.

CAN: (Red de área de campus), esta es una red implementada en espacios geográficos como universidades, industrias, parques o espacios amplios que pertenezcan a una misma entidad.

MAN: (Red de área metropolitana), en una cuidad existen distintas redes (LAN) y (WAN) que interconectan todos sus edificios entre sí, pero la red que permite la integración de múltiples servicios mediante la transmisión de datos, voz y vídeo, es llamada: Red de área metropolitana. Esta permite conectar las diversas LAN existentes en un espacio de hasta 50 kilómetros. Utiliza enlaces de alta velocidad como, por ejemplo, la fibra óptica y par trenzado.

WAM: En un edificio existen varias conexiones LAN’s y están interconectadas entre sí. Al hacerlo, tenemos una red WAN. Esta es precisamente una de las principales funciones de esta red, interconectar diversas LANs.

WAM: En un edificio existen varias conexiones LAN’s y están interconectadas entre sí. Al hacerlo, tenemos una red WAN. Esta es precisamente una de las principales funciones de esta red, interconectar diversas LANs.

Esta red en algunas ocasiones es utilizada por organizaciones para su uso privado, pero también es útil para que los proveedores de internet puedan brindar conexión de redes de una zona muy amplia a sus clientes.

SAN: Una red de área de almacenamiento (SAN) es una red de alta velocidad dedicada (o subred) que interconecta y presenta agrupaciones compartidas de dispositivos de almacenamiento a varios servidores.

WLAN: (Red de Área Local Inalámbrica), como la denominación lo

señala, una WLAN es una red de

tipo local cuyos equipos no necesitan estar vinculados a través de cables para

conectarse.

VLAN: (Red de Área Local Virtual), son una tecnología a nivel de capa 2 del modelo de referencia OSI que ayuda a optimizar, proteger y segmentar el tráfico de la red. La capacidad que posee esta tecnología, de ayudar a mejorar el rendimiento de la red, se debe, principalmente, a la creación de dominios de broadcast individuales por cada VLAN creada en el Switch o Router.

TIPOLOGÍA DE REDES

En una red estrella típica, la señal pasa de la tarjeta de

red de la computadora que está enviando el mensaje al Hub y este se

encarga de enviar el mensaje a todos los puertos. La topología estrella

es similar a la Bus, todas las computadoras reciben el mensaje pero solo la

computadora con la dirección, igual a la dirección del mensaje puede

leerlo.

LINEAL O BUS: En una red tipo linear Bus, cuando una computadora envía un

mensaje, el mensaje va a cada computadora. Cada tarjeta de red examina cada dirección del mensaje para determinar

a qué computadora está dirigido el mismo.

ANILLO: Esta topología conecta a las computadoras con un solo cable

en forma de círculo. Con diferencia de la topología bus, las puntas no están

conectadas con un terminados. Todas las señales pasan en una dirección y pasan

por todas las computadoras de la red. Las computadoras en esta topología funcionan

como repeaters, porque lo que hacen es mejorar la señal.

ANILLO: Esta topología conecta a las computadoras con un solo cable

en forma de círculo. Con diferencia de la topología bus, las puntas no están

conectadas con un terminados. Todas las señales pasan en una dirección y pasan

por todas las computadoras de la red. Las computadoras en esta topología funcionan

como repeaters, porque lo que hacen es mejorar la señal. MALLA: El establecimiento de una red de malla es una manera de encaminar datos, voz e instrucciones entre los nodos. Las redes de malla se diferencian de otras redes en que los elementos de la red (nodo) están conectados todos con todos, mediante cables separados.

ÁRBOL: La topología de árbol combina características de la topología de estrella con la BUS. Consiste en un conjunto de subredes estrella conectadas a un BUS. Esta topología facilita el crecimiento de la red.

HÍBRIDA O MIXTA: Las redes pueden utilizar diversas tipologías para

conectarse, como por ejemplo en estrella.

La tipología híbrida es una de las más frecuentes y se

deriva de la unión de varios tipos de topologías de red, de aquí el nombre de

híbridas. Ejemplos de topologías híbridas serían: en árbol, estrella-estrella,

bus-estrella, etc.

DOBLE ANILLO: La topología de anillo doble es igual a la topología de

anillo, con la diferencia de que hay un segundo anillo redundante que conecta

los mismos dispositivos.

VÍDEO

¿CÓMO INSTALAR Y CONFIGURAR UNA RED?

INTERNET

ORIGEN

En la historia se ha documentado y dicho que el origen de Internet se da gracias a ARPANET (Advanced Research Projects Agency Network) red de computadoras del ministerio de defensa de EEUU que propicio el surgimiento de Internet en un proyecto militar estadounidense el cual buscaba crear una red de computadoras que uniera los centros de investigación de defensa en caso de ataques, que pudieran mantener el contacto de manera remota y que siguieran funcionando a pesar de que alguno de sus nodos fuera destruido. Sin embargo su objetivo era el de investigar mejores maneras de usar los computadores, yendo más allá de su uso inicial como grandes máquinas calculadoras, y luego de su creación fue utilizado por el gobierno, universidades y otros centros académicos dando un soporte social. La idea de una red interconectada de computadores surgió en centros de investigación académicos y del gobierno dispersos a lo largo del territorio este país en Massachussets Institute of Technology cerca de Boston, Stanford Research Inst. U. de California los Angeles (UCLA), EL Rand corp. e Inst. For defense Análisis y se puso en marcha en las manos de Bob Taylor, Licklider (con su concepto de Galactic Network) , Ivan Sutherland, Lawrence G. Roberts. En 1969 empezó el primer trafico de paquetes de información entre el MIT y la UCLA, los primeros años de los 80's los usuarios eran científicos y curiosos, el los 90's desaparece ARPANET y propicia el paso a las redes interconectadas el Internet el cual dispone actualmente de servicios que proporciona la red como el correo electrónico, acceso remoto a maquinas, transferencia de archivos mediante FTP. La Web (World Wide Web), conversaciones en línea como chats, grupos de noticias, etc.

En la historia se ha documentado y dicho que el origen de Internet se da gracias a ARPANET (Advanced Research Projects Agency Network) red de computadoras del ministerio de defensa de EEUU que propicio el surgimiento de Internet en un proyecto militar estadounidense el cual buscaba crear una red de computadoras que uniera los centros de investigación de defensa en caso de ataques, que pudieran mantener el contacto de manera remota y que siguieran funcionando a pesar de que alguno de sus nodos fuera destruido. Sin embargo su objetivo era el de investigar mejores maneras de usar los computadores, yendo más allá de su uso inicial como grandes máquinas calculadoras, y luego de su creación fue utilizado por el gobierno, universidades y otros centros académicos dando un soporte social. La idea de una red interconectada de computadores surgió en centros de investigación académicos y del gobierno dispersos a lo largo del territorio este país en Massachussets Institute of Technology cerca de Boston, Stanford Research Inst. U. de California los Angeles (UCLA), EL Rand corp. e Inst. For defense Análisis y se puso en marcha en las manos de Bob Taylor, Licklider (con su concepto de Galactic Network) , Ivan Sutherland, Lawrence G. Roberts. En 1969 empezó el primer trafico de paquetes de información entre el MIT y la UCLA, los primeros años de los 80's los usuarios eran científicos y curiosos, el los 90's desaparece ARPANET y propicia el paso a las redes interconectadas el Internet el cual dispone actualmente de servicios que proporciona la red como el correo electrónico, acceso remoto a maquinas, transferencia de archivos mediante FTP. La Web (World Wide Web), conversaciones en línea como chats, grupos de noticias, etc.

SERVICIOS

EL CORREO ELECTRÓNICO:

EL SERVICIO DE CONVERSACIÓN EN LÍNEA (CHAT):

EL CONTROL REMOTO DE EQUIPOS (TELNET):

LOS FOROS DE DISCUSIÓN:

LA TRANSFERENCIA DE ARCHIVOS (FTP): El servicio FTP (File Transfer Protocol) permite transferir

archivos entre equipos informáticos.

Es uno de los servicios más antiguos de Internet. En algunos

casos, los archivos almacenados se protegen con una contraseña, de manera que

sólo los usuarios autorizados pueden manipularlos.

EVOLUCIÓN

WEB 1.0

La

web 1.0 tenía un carácter principalmente divulgativo, y empezaron a colgarse de

internet documentos e información principalmente cultural. Poco a poco las empresas

empezaron a tomar parte y las primeras webs de empresa surgieron, con diseños

muy pobres (no había herramientas, ni tecnología, ni conexión suficiente como

para hacerlo mejor) y contenidos que rápidamente quedaban anticuados al ser

complejo actualizarlos.

WEB 2.0

La web 2.0 se asiento a mediados de la primera década de

este siglo. Sustentada bajo unas conexiones a internet evolucionadas (ya

teníamos ADSL), y mejores herramientas para desarrollar web, mejores

servidores, etc., la web 2.0, también denominada "la red social",

llena Internet de blogs, wikis, foros y finalmente, redes sociales. El objetivo

de la web 2.0 es la compartición del conocimiento, es la web colaborativa y ha

sido uno de los atractivos principales para atraer a usuarios (basta ver los

usuarios de facebook que, hasta facebook, no tocaban un ordenador).

WEB 3.0

La web 3.0 es la web semántica, la web de la nube, la web de

las aplicaciones y la web multidispositivo. Hoy en día ya no solamente

utilizamos ordenadores para conectarnos a Internet. Los tablets, los

smartphones, e incluso los mapas interactivos, algunas tiendas, y en un futuro

no lejano la automoción estará consumiendo Internet.

La web 3.0 es la web semántica, la web de la nube, la web de

las aplicaciones y la web multidispositivo. Hoy en día ya no solamente

utilizamos ordenadores para conectarnos a Internet. Los tablets, los

smartphones, e incluso los mapas interactivos, algunas tiendas, y en un futuro

no lejano la automoción estará consumiendo Internet.

WEB 4.0

A partir de la proliferación de la comunicación inalámbrica, personas y objetos se conectan en cualquier momento y en cualquier lugar del mundo físico o virtual. O sea, integración en tiempo real. Con más "objetos" en la red, se suma un nuevo nivel de contenido generado por los usuarios, y con él, otro nivel de análisis. Por ejemplo, el GPS que guía al automóvil y hoy ayuda al conductor a mejorar la ruta prevista o a ahorrar combustible, en poco tiempo le evitará el trámite de manejarlo.

A partir de la proliferación de la comunicación inalámbrica, personas y objetos se conectan en cualquier momento y en cualquier lugar del mundo físico o virtual. O sea, integración en tiempo real. Con más "objetos" en la red, se suma un nuevo nivel de contenido generado por los usuarios, y con él, otro nivel de análisis. Por ejemplo, el GPS que guía al automóvil y hoy ayuda al conductor a mejorar la ruta prevista o a ahorrar combustible, en poco tiempo le evitará el trámite de manejarlo.

WEB 5.0

SEGURIDAD INFORMÁTICA

La seguridad informática es una disciplina que se

encarga de proteger la integridad y la privacidad de la información almacenada en

un sistema informático. De todas formas, no existe ninguna técnica que

permita asegurar la inviolabilidad de un sistema.

UTILIDADES

* Desktop

* Desktop

* Recuva

* Windows 7 Login Changer

* Windows 7 Login Changer

* C.Cleaner

* Combo Fix

* Time Frizzer

* BumpTop

* Sisoft sandra

* Wipedrive

* Combo Fix

* Time Frizzer

* BumpTop

* Sisoft sandra

* Wipedrive

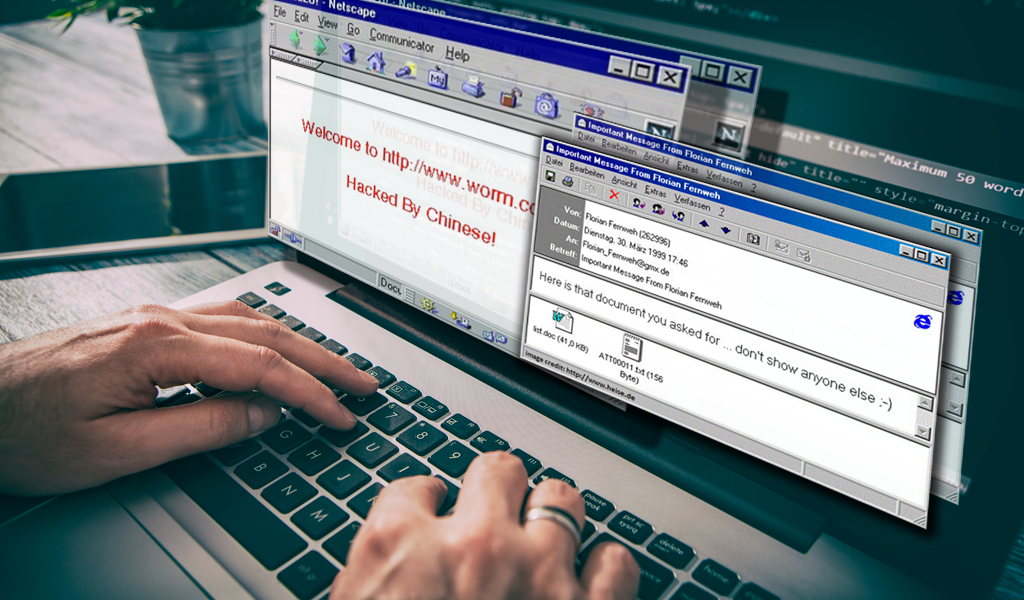

VIRUS

En informática, un virus de computadora es un programa malicioso desarrollado por programadores que infecta un sistema para realizar alguna acción determinada. Puede dañar el sistema de archivos, robar o secuestrar información o hacer copias de si mismo e intentar esparcirse a otras computadoras utilizando diversos medios.

TIPOS

VIRUS DE BOOT: Uno de los primeros tipos de virus conocido, el virus de boot infecta la partición de inicialización del sistema operativo. El virus se activa cuando la computadora es encendida y el sistema operativo se carga.

BOMBA DE TIEMPO: Los virus del tipo «bomba de tiempo» son programados para que se activen en determinados momentos, definido por su creador. Una vez infectado un determinado sistema, el virus solamente se activará y causará algún tipo de daño el día o el instante previamente definido. Algunos virus se hicieron famosos, como el «Viernes 13» y el «Michelangelo».

Con el interés de hacer un virus pueda esparcirse de la forma más amplia posible, sus creadores a veces, dejaron de lado el hecho de dañar el sistema de los usuarios infectados y pasaron a programar sus virus de forma que sólo se repliquen, sin el objetivo de causar graves daños al sistema. De esta forma, sus autores tratan de hacer sus creaciones más conocidas en internet.

TROYANOS O CABALLOS

DE TROYA: Ciertos virus traen en su interior un código aparte, que le permite a una persona acceder a la computadora infectada o recolectar datos y enviarlos por Internet a un desconocido, sin que el usuario se de cuenta de esto. Estos códigos son denominados Troyanos o caballos de Troya.

HIJACKERS: Los hijackers son programas o scripts que «secuestran» navegadores de Internet,principalmente el Internet Explorer. Cuando eso pasa, el hijacker altera la página inicial del navegador e impide al usuario cambiarla, muestra publicidad en pop-ups o ventanas nuevas, instala barras de herramientas en el navegador y pueden impedir el acceso a determinadas webs (como webs de software antivirus, por ejemplo).

KEYLOGGER: El KeyLogger es una de las especies de virus existentes, el significado de los términos en inglés que más se adapta al contexto sería: Capturador de teclas. Luego que son ejecutados, normalmente los keyloggers quedan escondidos en el sistema operativo, de manera que la víctima no tiene como saber que está siendo monitorizada.

ZOMBIE: El estado zombie en una computadora ocurre cuando es infectada y está siendo controlada por terceros. Pueden usarlo para diseminar virus , keyloggers, y procedimientos invasivos en general. Usualmente esta situación ocurre porque la computadora tiene su Firewall y/o sistema operativo desatualizado.

BACKDOORS: La palabra significa, literalmente, «puerta trasera» y se refiere a programas similares al caballo de Troya. Como el nombre sugiere, abren una puerta de comunicación escondida en el sistema. Esta puerta sirve como un canal entre la máquina afectada y el intruso, que puede, así, introducir archivos maléficos en el sistema o robar información privada de los usuarios.

VIRUS MACRO: Los virus de macro son parecidos a otros virus en varios aspectos: son códigos escritos para que, bajo ciertas condiciones, este código se «reproduzca», haciendo una copia de él mismo. Como otros virus, pueden ser desarrollados para causar daños, presentar un mensaje o hacer cualquier cosa que un programa pueda hacer.

ANTIVIRUS

El software antivirus o antivirus simplemente, a veces conocido como software antimalware, es un software de computadora utilizado para prevenir, detectar y eliminar software malicioso. Hay muchos tipos de antivirus que explicaremos en este articulo y su función.

TIPOS

ANTIVIRUS EN LÍNEA: en este caso no funcionan como medio de protección para la computadora, sino que son utilizados para averiguar si hay virus en la misma. Estos sistemas no deben ser instalados ya que se chequea desde Internet. Estos no actúan de manera constante ya que solo se activan cuando se ingresa a las páginas webs especializadas en ello.

ANTIVIRUS DE SOFTWARE: estos antivirus deben ser instalados en la computadora para que funcionen constantemente.

Estos antivirus se pueden clasificar en:

DETECTORES

|

Eliminadores/Reparadores

|

Antivirus

heurístico

|

Inmunizadores

|

Antivirus

de patrón

|

Programas de vacuna

|

HACKER

Un hacker es una persona que por sus avanzados conocimientos en el área de informática tiene un desempeño extraordinario en el tema y es capaz de realizar muchas actividades desafiantes e ilícitas desde un ordenador. Veremos en seguida cuales son los aspectos más sobresalientes de este tipo de personas.

TIPOS

BLACK HAT HACKERS: (de Sombrero Negro son los chicos malos), los que

comúnmente se les refiere como simples Hackers. El término se

usa mucho específicamente para los Hackers que rompen la

seguridad de una Computadora, un Network o crean Virus de

Computadora.

WHITE HAT HACKERS HACKERS: (de Sombrero Blanco son los chicos

buenos), los éticos. Regularmente son los que penetran la seguridad de sistemas

para encontrar vulnerabilidades, se centra en asegurar y proteger los sistemas

de Tecnologías de información y comunicación.

GRAY HAT HACKERS: (También llamados Hackers de Sombrero Gris

son los que juegan a ser los buenos y los malos), en otras palabras, tienen

ética ambigua. Por lo general no hackean para beneficio personal ni tienen

intenciones maliciosas, pero pueden estar dispuestos a comprometerse

técnicamente crímenes durante el curso de sus hazañas tecnológicas con el fin

de lograr una mayor seguridad.

GRAY HAT HACKERS: (También llamados Hackers de Sombrero Gris

son los que juegan a ser los buenos y los malos), en otras palabras, tienen

ética ambigua. Por lo general no hackean para beneficio personal ni tienen

intenciones maliciosas, pero pueden estar dispuestos a comprometerse

técnicamente crímenes durante el curso de sus hazañas tecnológicas con el fin

de lograr una mayor seguridad.

CRACKER

Dentro de los muchos términos relacionados con la seguridad y la informática, nos encontramos con los crackers, una palabra que define a determinada persona que utiliza todo su conocimiento en informática para romper algún sistema de seguridad, bien sea con fines lucrativos, en señal de protesta, desafío o incluso para realizar espionaje industrial.

TIPOS

SCRIPT KIDDIES: Se le conoce a los Crackers que utilizan

programas escritos de otros para penetrar algún sistema, red de computadora,

página web, etc. ya que tiene poco conocimiento sobre lo que está pasando

internamente en la programación. Es habitual asumir que los script kiddies son

personas sin habilidad para programar sus propios medios, y que su objetivo es

intentar impresionar a sus amigos o ganar reputación.

SCRIPT KIDDIES: Se le conoce a los Crackers que utilizan

programas escritos de otros para penetrar algún sistema, red de computadora,

página web, etc. ya que tiene poco conocimiento sobre lo que está pasando

internamente en la programación. Es habitual asumir que los script kiddies son

personas sin habilidad para programar sus propios medios, y que su objetivo es

intentar impresionar a sus amigos o ganar reputación. PHREAKER: Es aquella persona que con amplios conocimientos de

telefonía puede llegar a realizar actividades no autorizadas con los teléfonos,

por lo general celulares. Construyen equipos electrónicos artesanales que

pueden interceptar y hasta ejecutar llamadas de aparatos telefónicos celulares

sin que el titular se percate de ello.

PHREAKER: Es aquella persona que con amplios conocimientos de

telefonía puede llegar a realizar actividades no autorizadas con los teléfonos,

por lo general celulares. Construyen equipos electrónicos artesanales que

pueden interceptar y hasta ejecutar llamadas de aparatos telefónicos celulares

sin que el titular se percate de ello.

NEWBIE: Este es el Novato es el que se tropieza con una página web sobre hacking y baja todas las utilidades y programas a su PC, comienza a leer y ejecutar los programas para ver que hacen.

DEEP WEB

El concepto de deep web es sencillo. La deep web es aquella

parte de la red que contiene material, información y páginas web que

no están indexadas en ninguno de los buscadores existentes como

pueden ser bing, google, yahoo, etc. Así en el hipotético caso que los buscadores pudieran indexar

la totalidad de contenido en la

web significaría que desaparecería la deep web.

No obstante esto es imposible ya que muchas de las páginas y

documentos están hechos de tal forma que no puedan ser indexables, ya

sea porque están protegidos con contraseña, porqué

están realizados en formatos no indexables como por ejemplo páginas

realizadas completamente en flash, sin contenido html, etc. Si hacemos

una analogía con

la película matrix podríamos decir que la totalidad de

personas que toman la pastilla azul serian las personas que solo navegan y

conocen lo que denominamos red superficial mientras que la totalidad de

personas que tomarían la pastilla roja son las personas

que conocerían la existencia de la deep web.

WEBGRAFÍA

No hay comentarios:

Publicar un comentario